Auftragsarbeit Cyberattacke

Quelle: https://www.computerwoche.de/a/cyberattacke-am-arbeitsplatz,3098962,2

Nach der Wahrnehmung des Security-Experten hätten Unternehmen wohl erkannt, dass Social Engineering eine große Bedrohung für sie ist. Deshalb beauftragen sie Unternehmen wie Secunet damit, fingierte Angriffe durchzuführen. „Tendenziell sind das große Unternehmen und Behörden, ab 5000 Mitarbeitern aufwärts“, so Reimers. Damit die Privatsphäre gewahrt bleibt, offenbart Secunet dem Auftraggeber keine Namen von Mitarbeitern, die ihnen Tür und Tor öffnen. „Über die Tests wird dann in der Mitarbeiterzeitung berichtet, um zu sensibilisieren.“ Manche Unternehmen beauftragen Reimers mit Awareness-Kampagnen, die dasselbe Ziel haben. In diesen Schulungen erleben die Mitarbeiter, wie dreist Social Engineers vorgehen.

- Exploit-Bekämpfung reduziert die Einfallstore für Kriminelle.

Cyberkriminelle hatten in den vergangenen Jahren mehr oder weniger leichtes Spiel mit Microsoft Windows. Glücklicherweise hat der Konzern Exploits in letzter Zeit gezielt bekämpft, so dass Attacken immer schwieriger werden. Allerdings gibt es eine Kehrseite der Medaille, da viele Malwareentwickler sich nun wieder den Social-Engineering-Techniken zuwenden oder auf Nicht-Microsoft-Plattformen abzielen.

Ein Beispiel. Ein gutaussehende junge Dame mit schwerem Gepäck, die auf die Eingangspforte zuläuft und deren Mitarbeiterausweis halb verdeckt unter der luftigen Bluse steckt, hat große Chancen, dass ihr die Tür aufgehalten wird – ohne Kontrolle versteht sich. Auf dem Gelände verliert die Dame dann mit Trojanern präparierte USB-Sticks oder legt Zeitungen aus, denen CDs beigelegt sind. Auch die enthalten bösartige Codes.

Dass Schutz vor Social Engineering notwendig ist, belegt eine Studie des Hightech-Verbands Bitkom. Danach ist die Hälfte aller Unternehmen in Deutschland in den vergangenen zwei Jahren Opfer digitaler Wirtschaftsspionage, Sabotage oder Datendiebstahl geworden. „Social-Engineering-Angriffe sind meist so professionell, dass ein Angreifer sehr gute Chancen hat, erfolgreich zu sein. Daran ändert bislang auch nichts, dass die Mitarbeiter nach negativen Erfahrungen der Unternehmen immer mehr für das Thema sensibilisiert sind“, sagt Marc Fliehe, IT-Sicherheitsexperte bei Bitkom. Etwa 20 Prozent der Befragten registrierten Fälle von Social Engineering.

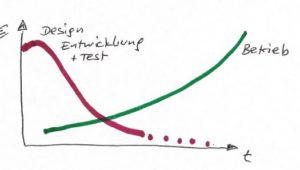

Die Anatomie eines Hacker-Angriffs

Optimiert für Suchmaschinen

- Damit die Angreifer die Systeme finden konnten, gestalteten die Forscher sie außerdem so, dass Google sie finden konnte, aber auch die Suchmaschine Shodan, die mit dem Internet verbundene Geräte aufspürt.

- Zwei Honigtöpfe als Köder

- Die Sicherheitsexperten stellten zwei sogenannte Honeypots auf. Dabei handelt es sich um Computersysteme, die Angreifer anlocken sollen – so wie Honigtöpfe, die eine große Anziehung auf Bären ausüben. Die Testumgebung war einer Pumpstation samt Steuerung und technischer Dokumentation nachgebildet. Eine Pumpe gab es allerdings nicht.

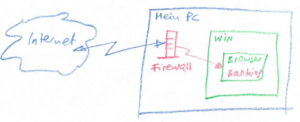

Schutz ist möglich- Unternehmen können ihre Industrie-Anlagen durchaus schützen. Falls möglichen, sollten sie die Systeme vom Internet trennen, rät Wilhoit. Pflicht sei der Einsatz einer Firewall. Zudem sollten innerhalb der Industrie-Anlage strenge Sicherheitsmaßnahmen eingeführt werden.

- .

Sensibilisierung gegen Social Engineering

Die Dunkelziffer ist sehr viel höher, denn „die meisten Angriffe werden nicht bemerkt“, sagt Dirk Fox. Er ist Geschäftsführer bei Secorvo in Karlsruhe. Auch dieses Unternehmen ist spezialisiert auf IT-Sicherheit. Es führt allerdings keine Social-Engineering-Tests durch. „Ich halte es für gefährlich, das Vertrauen der Mitarbeiter auszunutzen, Misstrauen gegenüber Mitarbeitern aufzubauen und ihnen dann noch den Spiegel vorzuhalten. Andererseits erwartet man freundliches Auftreten gegenüber Kunden.“ Das passt seiner Meinung nach nicht zusammen. Awareness-Kampagnen aber bietet Secorvo auch an.

Social-Engineering-Angriffe sind nach Kenntnissen von Fox sehr erfolgreich. „Ein gut gemachter Angriff führt zu 100 Prozent zum Ziel.“ Das würden Tests belegen, die im Auftrag von Unternehmen durchgeführt wurden. Oder die einzelnen Fälle, in denen Mitarbeiter von Secorvo Social Engineering festgestellt haben. Zum Beispiel, als ein scheinbarer Lieferant mit dessen E-Mail-Adresse an die Buchhaltung schrieb, die Kontonummer habe sich geändert. Rechnungen sollen bitte künftig auf folgendes Konto überwiesen werden. Die aktuelle Rechnung war der Mail angeheftet. (fm)

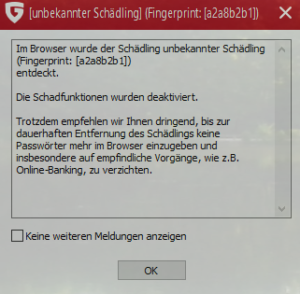

Backdoor – der Bösewicht steigt über eine Hintertür ein.

Backdoor – der Bösewicht steigt über eine Hintertür ein.

Selbst wenn einmal ein Virus gefangen wird: bei jedem Neustart wird die unversehrte Kopie von der Festplatte geladen. Zugriff auf den Rechner hat der Browser nur bei Downloads, z.B. von Kontoauszügen.

Selbst wenn einmal ein Virus gefangen wird: bei jedem Neustart wird die unversehrte Kopie von der Festplatte geladen. Zugriff auf den Rechner hat der Browser nur bei Downloads, z.B. von Kontoauszügen.

Bösewicht braucht jetzt nur noch eine TAN um Geld zu klauen.

Bösewicht braucht jetzt nur noch eine TAN um Geld zu klauen.