IT Sicherheit

Ransomware ist wohl der Schädling mit den schlimmsten Auswirkungen. Dies ist ein Computerschädling, der Ihr Systeminfiziert, sperrt und dann Geld dafür verlangt, dieses wieder zu entsperren. G-Data 2018 schützt vor Ransomware.

Man In The Middle leitet Ihre Online Überweisung um.

Sie denken, Sie haben die Seite Ihrer Bank vor sich - in Wirklichkeit sehen Sie die Seite einer täuschend echten Kopie. Der Betrrüger erfährt so Kontonummer und Passwort und braucht nur noch auf die Eingabe der Tan warten.

Phishing, also das Abfischen von Passwörtern

dient meist dem Einschleusen von Trojanern. Diese horchen dann Ihre Tastatur ab oder stehlen Daten.

Backdoor - der Bösewicht steigt über eine Hintertür ein.

Die hat ein Programmierer bewusst offen stehen lassen. Meist handelt es sich um sogenannte Exploits, also Lücken im Betriebssystem, die den Einbruch ermöglichen.

Auch Geheimdienste nutzen diese Methode.

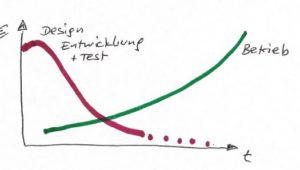

Sicherheit und Qualität sind im IT Betrieb von heute nicht mehr wegzudenken. Betroffen sind Unternehmen, insbesondere Kleinunternehmen und mittelständische Betriebe.

Ich höre immer: "Die IT ist sowieso viel zu teuer für uns". Aber wie teuer sind gestohlenen Firmengeheimnisse?

Wie teuer ist es für Sie, wenn alle Kontaktdaten weg sind oder Ihre Rechner für 3 Tage stehen, weil jemand eingedrungen ist?

Auch Privatanwender sind betroffen, schon wenn Sie Bilder Ihrer Enkel und Kinder auf dem Rechner haben, erst recht, wenn Sie Online Überweisungen tätigen.

CUT THE INTERNET

Also, wenn Sie nicht gerade die Verbindung komplett trennen wollen, müssen Sie sich beraten lassen. Übrigens, auch wenn keine Verbindung zum Internet besteht, können immer noch Viren über USB Sticks oder sogar CDs hereinkommen. Siehe Stuxnet.

Ich empfehle:

Installieren Sie eine guten Virenscanner aus deutscher Produktion.

Warum?

Weil die Server in Deutschland stehen und die Datenschutzgesetze in Deutschland mit die Besten sind.

Ich empfehle G-Data. Gute Erfahrungen habe ich damit gesammelt.

Jetzt sagen viele, G-Data ist doch so langsam. Meine Antwort darauf: " Wollen Sie Viren finden oder schnell fertig sein?"

Denken Sie über eine Sandbox nach für Online Dienste, Fremdentwickler, die berühmten Inder, die alles so billig produzieren können.

Tun sie was gegen "Man In The Middle Attacks" und gegen "DDOS Attacks".

100%ige Sicherheit gibt es nicht, aber og. ist schon einiges um das Risiko zu Verringern

(siehe auch http://www.bcsberlin.com/whitebird/BCSblog/2017/09/20/it-sandbox/)

....to be continued

Ullrich Barmeyer

Diplom Informatiker (TUB), Diplom Ingenieur(FH)

mehr als 20 Jahre Erfahrung in IT und Elektronik

IBM, Deutsche Bank, Finanz Informatik, KfW